Fünf Lücken, ein Ziel: PWN2OWN

Zwei Monate Arbeit auf der Suche nach sogenannten Zero-Day-Lücken haben sich gelohnt: Die beiden Masterstudierenden Niklas Baumstark und Samuel Groß haben sie gefunden und genutzt, um sich bei „Pwn2Own 2017“ die vollständige Kontrolle auf macOS über den Webbrowser Safari zu sichern. Neben dem gehackten MacBook, auf dessen Touch Bar am Ende „pwned by niklasb & saelo“ zu lesen war, gewannen die Sicherheitsforscher ein Preisgeld von 28.000 US-Dollar.

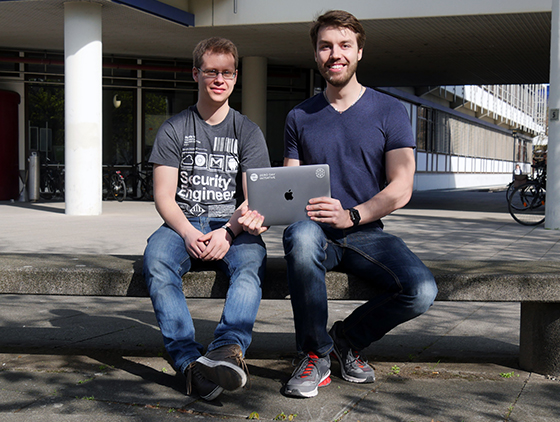

„Erfolgreiche Übernahme in 3, 2, 1, ...“ – Niklas Baumstark und Samuel Groß mit dem gehackten MacBook.

Pwn2Own gilt als einer der renommiertesten Wettbewerbe im Bereich der angewandten IT-Sicherheit und wird jährlich im Rahmen der CanSecWest Security Conference in Vancouver ausgetragen. Die Teilnehmer suchen sich dabei ein oder mehrere Ziele im Bereich viel genutzter Software aus, um diese über bislang unbekannte Zero-Day-Lücken zu übernehmen. Während der dreitägigen Konferenz fallen den Angreifern neben den großen Betriebssystemen Windows, macOS und Linux auch die bekannten Webbrowser und sogenannte „Enterprise Software“ (z.B. Microsoft Office und Adobe Reader) zum Opfer.

Insgesamt drei Versuche mit einem Zeitfenster von jeweils fünf Minuten hatten die Teilnehmer während des Wettbewerbs, um ihren Hack am jeweiligen System zu demonstrieren. Nach dem Aufruf einer generierten Website, gelang es Samuel Groß und Niklas Baumstark innerhalb von etwa 90 Sekunden den vollständigen Zugriff auf das MacBook zu erlangen.

Um ein System aus dem Webbrowser heraus übernehmen zu können, werden meist mehrere Sicherheitslücken benötigt. Konkret werden diese zum Aushebeln verschiedener Sicherheitsmechanismen genutzt: Die erste, um über Safari den sogenannten „Renderer-Prozess“ übernehmen zu können und dort eigenen Maschinencode einzuschleusen, durch den man in die sogenannte „Sandbox“ gelangt. Von dort aus werden weitere Lücken in macOS benötigt, die es dem Angreifer ermöglichen, aus der Sandbox auszubrechen und am Ende uneingeschränkten Zugriff über das Zielsystem zu erlangen. Neben dem klassischen Beweis für die Übernahme mit der Ausführung des Taschenrechners, bewiesen sie auch visuell über die Touch Bar des MacBooks ihren erfolgreichen Hack. Die genutzten Sicherheitslücken wurden bereits an Apple weitergegeben und geschlossen, um künftig die Nutzer schützen zu können.

Die Informatikstudierenden am KIT Niklas Baumstark und Samuel Groß sind beide bereits seit mehreren Jahren im Gebiet der Anwendungssicherheit aktiv. Mit dem Preisgeld möchten sie u.a. bei kommenden „Capture the Flag“-Events teilnehmen und planen auch im nächsten Jahr wieder bei Pwn2Own weitere Ziele anzugreifen.